2024.04.05

#13 IPA 10大脅威 2024年も変わらぬ脅威

共通対策の継続とレジリエンシーの更なる強化を!

「運用」に着目し、「検知と対応、そして復旧」を支援する体制の強化を実施しています。

目次

開く

2024年1月に「情報セキュリティ10大脅威2024 組織向け」(以下IPAレポート)※が、IPA独立行政法人情報処理推進機構セキュリティーセンターより発表されました。

新年度を迎えた今月号は、IPAレポートの結果について考察し、弊社がお客様へご支援できることについてご紹介させていただきます。

※参考資料:情報セキュリティ10大脅威 2024

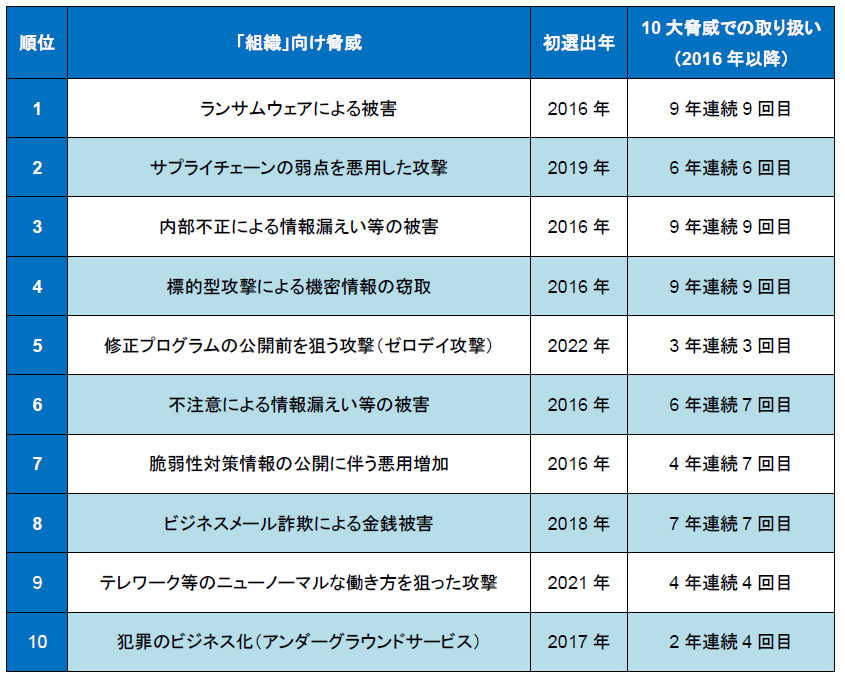

情報セキュリティ10大脅威 2024年「組織」向けの脅威の順位

TOP5の脅威が初選出以降から毎年連続して選出

IPA独立行政法人情報処理推進機構セキュリティセンター情報セキュリティ10大脅威 2024より引用

本年の「組織」向け脅威のランキングは、順位と共に初選出年と、何年、連続何回目という“紅白歌合戦方式”を掲載しています。

IPAレポートの「はじめに『本書の概要』」にもありますが、順位は「危険度でなく社会的な影響度」と説明しています。

また、連続選出やその回数についての明確な説明はありませんが、「自組織の対応状況やリスクに応じた迅速な対応を洗い出すことを目的」としています。

ある意味、自組織における再確認と対応の重要度や優先度の目安と言えるかと思います。

この「世の中の影響度」や、「自組織に照らした重要度や優先度」に焦点を当てて、あらためて10大脅威を評価すると、TOP5の脅威が初選出以降から毎年連続して選出されています。

第1位の『ランサムウェアによる被害』が9年連続で選出

特に、ランサムウェアによる被害は、2016年の初選出から9年も連続で選出されています。

ランサムウェアの影響度を知りながら、対策されていないお客様はいらっしゃらないでしょう。

9年連続で選出されるということは、変わらず社会的影響の最も大きい脅威としてはびこり、攻撃者は常に手法を変えて、二歩も三歩も先手を打っている状況であり、防御側からすればどんなに対策していても、どこかに不完全な部分が残っていると推察されます。

この9年間、経営者からの「うちは大丈夫か?」の問いかけに、「はい、大丈夫です!」と明言できないのは、常に最新か?網羅的か?継続できているか?厳格に実施できていたか?について、どこかに疑問が残るからでしょう。

ここに対策の難しさがあります。

筆者が昨年のランサムウェア被害で経験し、学んだこと

残念ながら昨年の夏に、弊社グループの親会社にてランサムウェアの被害があり、本年のIPAレポート「第9位テレワーク等のニューノーマルな働き方を狙った攻撃」の事例として掲載されました。

本件において、影響があったお取引先とお客様へ、あらためて深くお詫び申し上げます。

被害があった当時、筆者は緊急対策本部の一員として招集され、本件の対応に追われました。

初動の混迷や拡散抑止と数多くの検知、調査、対応。

そして、原因の解明と漏洩情報の特定等、終着点の見えない攻撃...。

今思い出しても鳥肌が立ちます。

一方振り返れば、通常体験できない(何より、したくないが!)出来事は、非常に学びが多く、貴重な体験となりました。

インシデント対応時、あるいは恒久対策にあたり、それぞれに対してどうあれば良かったのか?多くの気づきがありました。

これらの学びについては、その後の少人数プライベートセミナーでご紹介しましたが、個別にお客様のご相談にも応じています。

ご要望の方は、弊社営業へお声かけください。

筆者の経験と学びが、皆様の対策の強化や対応の事前準備の一助としてお役に立てるかと存じます。

10大脅威の順位から読み取れる対策とは?

さて、何年にも渡り影響度の高い脅威が複数あるが故に、変な言い方をすれば、変化の少ない10大脅威の“順位”ではあります。

そこで、筆者が注目したいのは、IPAレポートに含まれる「共通対策」にある記述です。

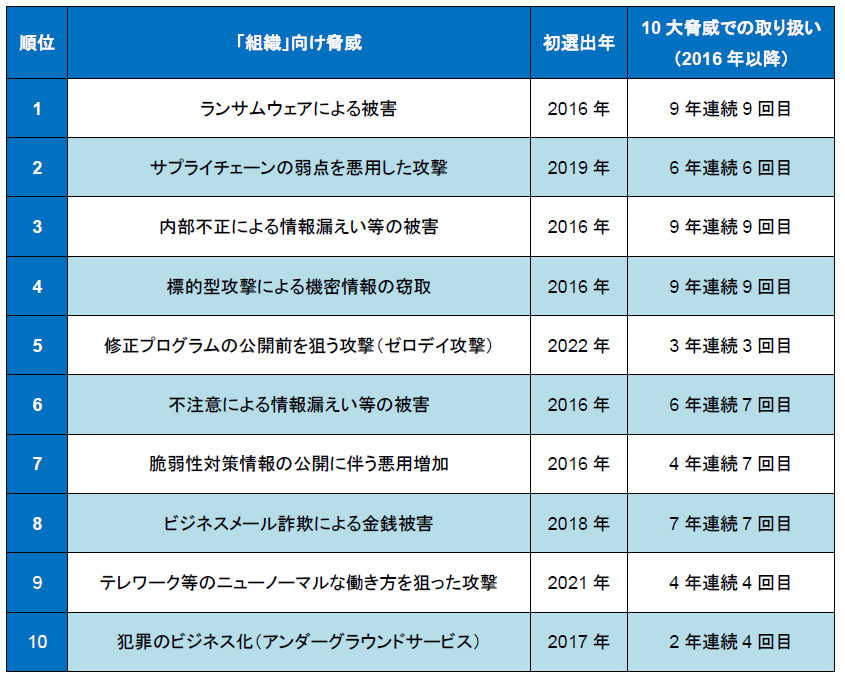

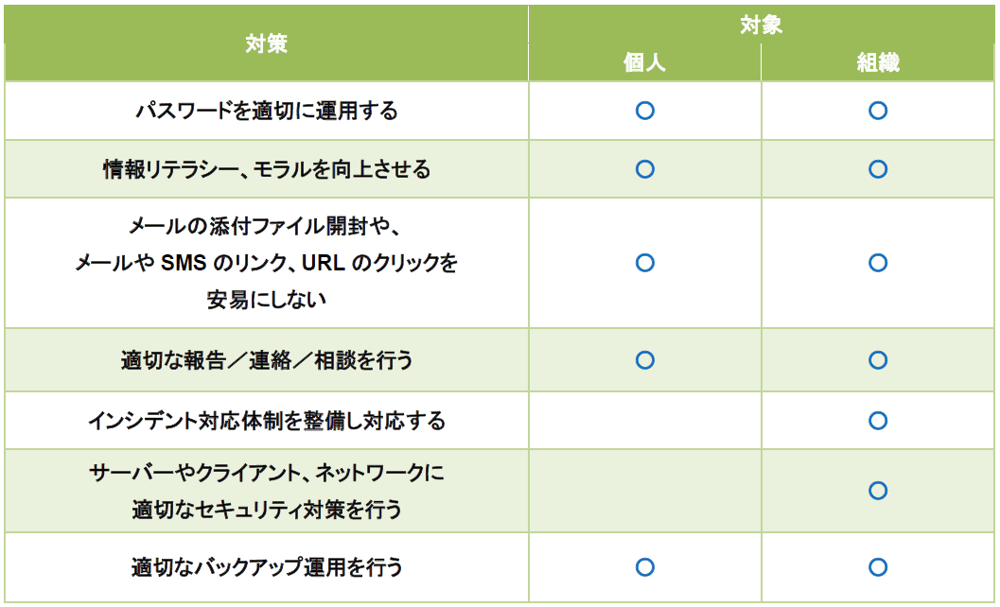

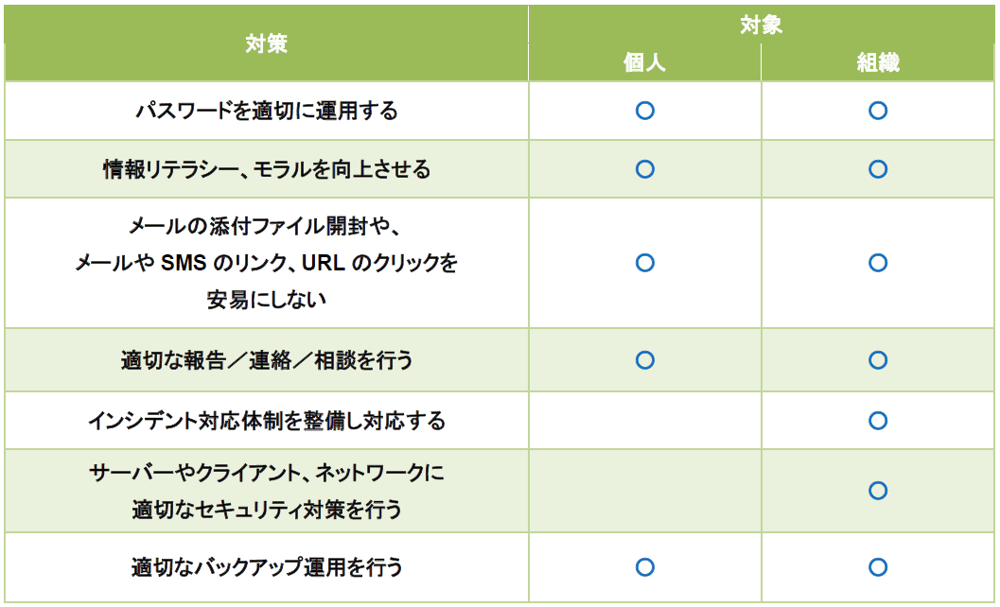

脅威の種類は多岐に渡り、攻撃の手法も巧妙化していますが、対策面では以下の7つが複数の脅威に共通して有効だということがわかります。

複数の脅威に有効な7つの対策

IPA独立行政法人情報処理推進機構セキュリティセンター情報セキュリティ10大脅威 2024より引用

この表だけを一見しますと、当たり前のことや言い尽くされたことが並んでいるように見えることと、「適切な」という表現が多く、曖昧な表現に見えますが、IPAレポートには「適切」について定義がされております。

それらの一つ一つをチェックリストとして活用いただき、対策の再確認を実施されることを推奨いたします。

セキュリティ対策を継続するために必要な取り組みとは?

一方気になったことは、組織において重要なビジネスの基盤でもある、「サーバーやクライアント、ネットワークに適切なセキュリティ対策を行う」において、防御策を講じることが中心に書かれており、その監視や継続的な実行をする「運用の仕組み化と定着」についての言及が少なかったことです。

セキュリティは継続することが重要で、継続的な実行を可能にするためにも、ポリシーとして制定し要員を確保し、事前検証等の手順を確立する、また、これらを維持し続けるための予算の確保と、仕組みと体制を持った一貫性のある自社体制SOCによる「運用の仕組み化と定着」が必要であると考えます。

この自社体制SOCに上表の下段から、「インシデント対応体制を整備し対応する」、「適切なバックアップ運用を行う」を加え、それが密に連携することで、「検知」から「対応」、「復旧」というレジリエンシー(回復力)が高まります。

このレジリエンシーの向上については、Security Reportの初回の投稿でも発信いたしました。

#1 コロナ禍のセキュリティ脅威の振り返りと今後の対策の方向性

弊社グループのインシデントを自ら体験した学びからも、対策はやり続けなくてはならないとあらためて痛感しております。

それは、防御してもまだ残るリスクを許容せずに、監視側の強化や代替案や万が一に備えた復旧策を練るという、NISTフレームワークの運用側の工程で対策と検討をやり続ける必要があるということを意図しています。

2024年1月に、コンピュータサイエンス株式会社というIT基盤運用とセキュリティ運用で実績があり、シェアードSOCを持つ会社がグループに仲間入りしました。

IIMは、従前のセキュリティ防御技術のご提供のみならず、セキュリティの監視と対応の領域に幅を広げて、同グループの株式会社BackStoreのクラウドバックアップと共に、復旧も含めたお客様のレジリエンシーの向上をご支援いたします。

執筆者

本間 将一

営業技術本部 MP統括部 執行役員

2022年2月IIM入社 セキュリティー部門責任者

外資系大手SIerにて15年あまりセキュリティーサービスの事業責任者として、製品のインテグレーョン、セキュリティーコンサルティング、運用サービスやSOCの事業の企画や販売に従事し、2022年2月より現職に着任。

関連記事

-

#25 IPA 10大脅威 2025「複数の脅威に有効な7つの対策」 ~対策し続けるために弊社ができること~

2025.04.03

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

IPA独立行政法人情報処理推進機構セキュリティセンターより発表された「情報セキュリティ10大脅威 [組織]」をもとに1年を振り返り、「対策し続けるために弊社がお客様にご支援できること」を中心にご説明いたします。

-

#24 サイロ化を防ぎ、効率化を実現する次世代型バックアップ ~BaaS:Backup as a Service~

2025.03.06

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

#バックアップ

#BaaS

企業活動の今回を担う重要な領域であるバックアップ・リストアを効率よく効果的に作り上げ運用していく、次世代型バックアップ「BaaS」について、詳しくご紹介いたします。

-

#21 生成AI時代のメール脅威:巧妙化する詐欺メールとその対策

2024.12.05

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

#生成AI

#フィッシングメール

Vade Japan株式会社でセールスエンジニアとして最新のメール脅威に対するセキュリティ提案を行っていらっしゃる筆者に特別寄稿いただき、「ChatGPTとメール脅威」をテーマに、AIを使った脅威メールの実例や、AIセキュリティ、脅威メールへの対策などについて解説いたします。

関連資料