目次

開く

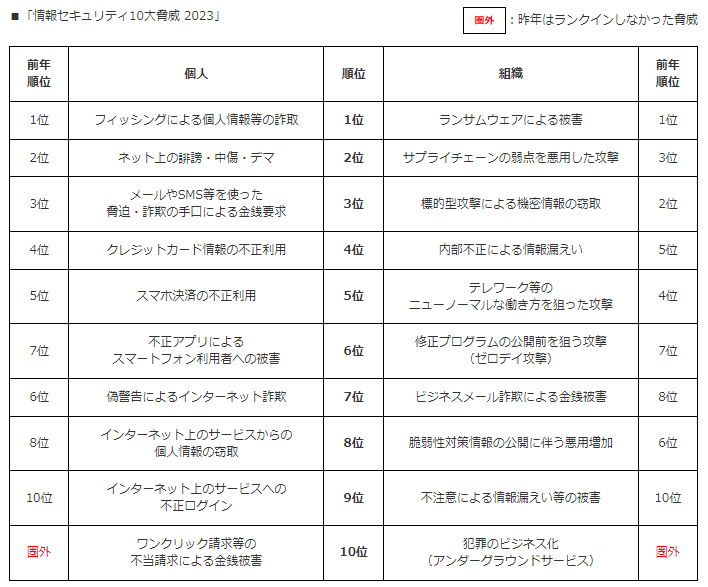

この3年間のコロナ禍は、世界経済と社会活動を委縮させ、私たちの働き方や日常生活にも影響を与えただけでなく、セキュリティ脅威にもその影響がみてとれます。2021年度版IPA「情報セキュリティ10大脅威 組織編」に初めて「テレワークとニューノーマルな働き方を狙った攻撃」といった世相を反映した脅威が新たにランクインしました。加えて同じくこの年にランクインしている「標的型攻撃による機密情報の窃取」や「ビジネス詐欺による金銭被害」においても、感染症対策を騙ったメールやコロナ禍における社会の不安や混乱に乗じた攻撃の手口が利用されています。

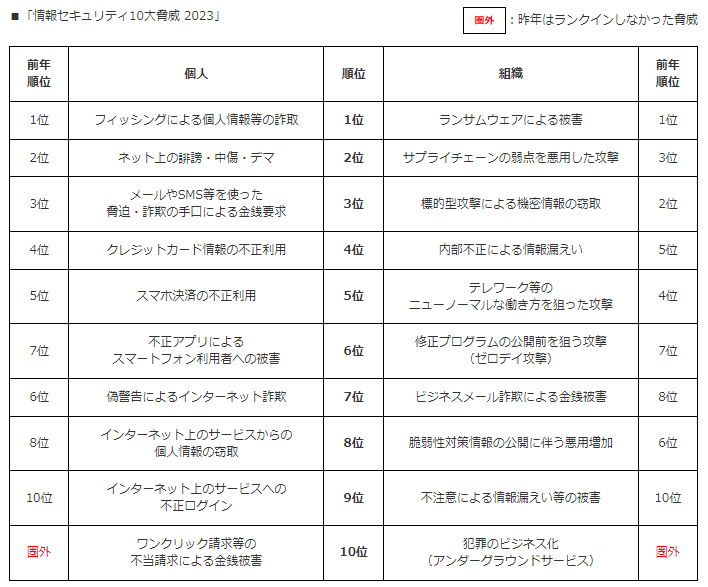

IPA 情報セキュリティ10大脅威 2023

情報セキュリティ10大脅威 2023

出典:情報セキュリティ10大脅威 2023:IPA 独立行政法人 情報処理推進機構

上記は2023年度版の情報セキュリティ10大脅威となりますが、2021年度版からコロナ禍の3年間を振り返りますと、脅威TOP5は変わっておらず、上位一位と二位は「ランサムウェアによる被害」と「標的型攻撃による機密情報の窃取」の二大脅威が独占していました。

古くから今も猛威を振るうこの脅威を鑑みると、複数の強固な防御対策への投資より、むしろ甚大な被害を抑止する対策に傾注し、かつ、円滑な対応と速やかな復旧を目指す「事業の対応力・回復力(レジリエンシー)の向上」が目指すべき方向のように思われます。

一方、この「ランサムウェアによる被害」と「標的型攻撃による機密情報の窃取」の二大脅威による上位独占を阻み2023年度版第二位となったのは、ここ数年順位を上げてきた「サプライチェーンの弱点を悪用した攻撃」です。

これは、いくつか話題になったインシデントが発生したことだけでなく、それを受けた業界のガイドや取り組みも進み、世の中の関心の高まりにより、毎年順位を上げていると推察されます。

ここからは「サプライチェーンのセキュリティ」について考察していきます。

サプライチェーンのセキュリティが急務と言われるようになったきっかけは、2020年1月以降、防衛相と取引関係にある日本を代表する製造業が高度なサイバー攻撃に遭い防衛機微情報が狙われた可能性が判明したことから始まります。

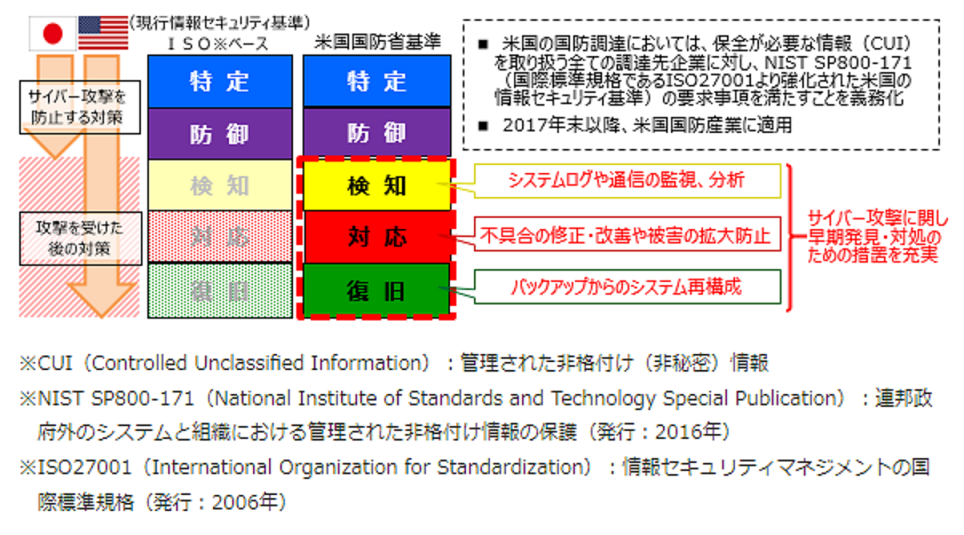

このことを受け、防衛省は米国国防省基準を参考にし、従前のISOベースの基準からNISTフレームワークに基づき、従来の防衛機密に加え、装備品や役務も含め保全が必要な情報を取り扱う全ての調達先企業に向けた「装備品および役務の調達における情報セキュリティ基準」を策定し、さらにその「セキュリティ確保のためのシステムセキュリティ実施要領」として全12項の具体的な対策を定義し、2023年度の調達契約から当基準を適用します。

出典:防衛産業サイバーセキュリティ基準の整備について:防衛装備庁

これは下記の特徴をもち防衛産業サプライチェーン全体にわたるセキュリティ強化と高度化の推進を狙っています。

1. 保全が必要な情報を持つ全ての取引先企業(装備・役務)への実質的な義務化

2. 防御策の実装基準に加え、対処できる能力(検知・対応・復旧)にも基準を制定

3. 具体的かつ詳細な12項目のシステムセキュリティ実施要領を明示し高度化を要求

同様に、民間企業間のサプライチェーン全体のセキュリティ強化の取り組みも展開されています。

2022年4月、一般社団法人日本自動車工業会/日本自動車部品工業会(自工会/部工会)が、サイバーセキュリティガイドライン第二版を改訂しました。

こちらは、向こう3年の対策フレームワークや業界共通の自己評価基準を明示することで、自動車産業全体のサイバーセキュリティ対策のレベルアップや対策レベルの効率的な点検を推進することを目的としています。

こちらは防衛産業に見られるように、取引に当たって実質的な義務化の位置づけではありませんが、下記の特徴を持ち各企業の主体的な取組みと団体全体での活用により、長期的な指針としてサプライチェーン全体のセキュリティ底上げに貢献することと思われます。

特筆すべきは、防衛産業のように強制力を発揮できない業界において、ベースラインを定め、その産業に所属する全ての企業が取り組める指針とした点です。

1. 自動車産業の全ての企業が対象だが、規模と業界内の役割に応じ目指すレベルを定義

2. 全社最低限実施するレベルに加え、標準点/到達点を目指すべき企業の属性を定義

3. 防衛産業同様に、NISTフレームワークに基づいて特定/防御/検知/対応/復旧で構成

4. 自己評価可能な詳細な記述(目的と要求項目と達成基準)と153個の評価項目

ちょうどこの第二版の改定の発表と同じ頃、自動車産業において、協力会社の子会社のシステムが不正侵入されランサムウェア感染し、そこが踏み台となって協力会社とその取引先完成メーカーの工場が操業停止に見舞われるというインシデントがありました。

今後、このガイドが参画する全企業の対策の指針として活用され、業界全体のセキュリティレベルの向上と再発の防止につながることを切に願い、弊社もお客様のご支援ができればと思っております。

コロナ禍の間の情報セキュリティ10大脅威を振り返り「ランサムウェアによる被害」「標的型攻撃による機密情報搾取」そして「サプライチェーンのセキュリティ」と話を進めてまいりました。

どんなに対策をしても防ぐことが困難なインシデントが引き続き起こっていること、サプライチェーンのセキュリティの取り組みにおいて、新たに検知/対応/復旧といった対処の能力(レジリエンシー)に着目したフレームワークを取り入れ、具体的な対応策の強化を推奨していることを理解いただけたかと思います。

弊社IIMが目指すセキュリティは、強固な防御策を個々に多層に講じるよりも、甚大な被害をできる限り抑止しする対策に傾注し、円滑な対応と速やかな復旧を実現する対応力と回復力(レジリエンシー)の向上です。

今後も、皆様に役立つい技術や脅威のトレンド、ベストプラクティスやお客様の事例等をお届けしてまいります。

執筆者

本間 将一

営業技術本部 MP統括部 執行役員

2022年2月IIM入社 セキュリティー部門責任者

外資系大手SIerにて15年あまりセキュリティーサービスの事業責任者として、製品のインテグレーョン、セキュリティーコンサルティング、運用サービスやSOCの事業の企画や販売に従事し、2022年2月より現職に着任。

関連記事

-

#25 IPA 10大脅威 2025「複数の脅威に有効な7つの対策」 ~対策し続けるために弊社ができること~

2025.04.03

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

IPA独立行政法人情報処理推進機構セキュリティセンターより発表された「情報セキュリティ10大脅威 [組織]」をもとに1年を振り返り、「対策し続けるために弊社がお客様にご支援できること」を中心にご説明いたします。

-

#24 サイロ化を防ぎ、効率化を実現する次世代型バックアップ ~BaaS:Backup as a Service~

2025.03.06

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

#バックアップ

#BaaS

企業活動の今回を担う重要な領域であるバックアップ・リストアを効率よく効果的に作り上げ運用していく、次世代型バックアップ「BaaS」について、詳しくご紹介いたします。

-

#23 サプライチェーンの進化により セキュリティ診断サービスがより重要に

2025.02.06

#情報漏洩対策

#セキュリティ

#セキュリティ診断サービス

#ASM

#脆弱性診断サービス

DX推進によるサプライチェーンの進化により、セキュリティ対策をしっかりと実施し、証明することが求められるようになっています。 その中で必要とされるセキュリティ診断サービスについてカテゴリーに分けてご説明いたします。

関連資料