2025.02.06

#23 サプライチェーンの進化により セキュリティ診断サービスがより重要に

目次

開く

はじめに

昨年は、多くのお客様からセキュリティ診断サービスのお問合せをいただきました。

これはDX(デジタルトランスフォーメーション)により「サプライチェーンが進化」し、サイバー攻撃による被害の対象範囲および影響度合いが広がったことが背景にあり、その結果「サプライチェーンの一員」であり続けるためにセキュリティ対策をしっかり実施し、その証明が求められるようになったからではないでしょうか。

IIMのポリシーにございます「計測できないものは制御できない」は、セキュリティに関しても同様のポリシーで、「守るべきものの把握」、「リスクの可視化」を実施するソリューションも、しっかりラインナップしております。

今回は、セキュリティ診断サービスについてご紹介します。

セキュリティ診断サービスとは?

セキュリティに対して潤沢な予算がある企業様は稀ですので、まずは「守るべきものの把握」「リスクの可視化」を整理することが、効率的にセキュリティを確保・維持していくために重要であると考えております。

セキュリティ診断サービスは、リスクの可視化を実現するソリューションで、NIST サイバーセキュリティフレームワークでは「特定」の分野に位置づけられるソリューションです。

アイアイエム・セキュリティ・ソリューション 【NISTフレームワーク】

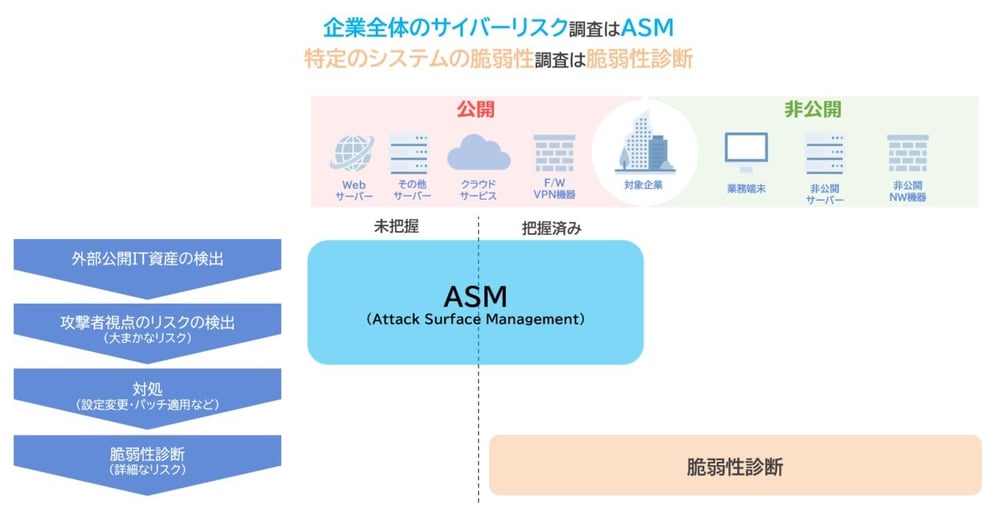

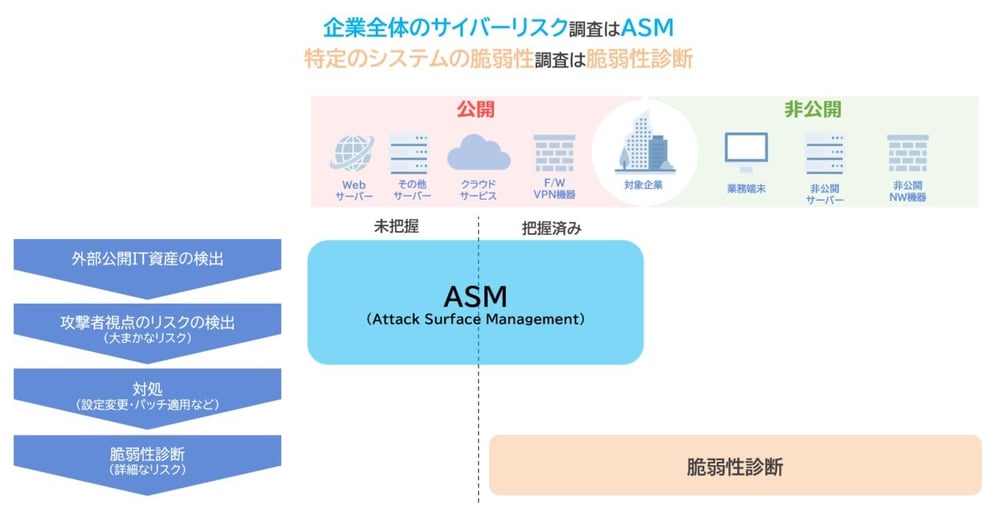

大きくはASM、脆弱性診断サービス、ペネトレーションテストと3つのカテゴリに分かれており、具体的には以下のような目的に応じたサービスです。

-

攻撃者目線で外から見えるリスク調査 → ASM(Attack Surface Management)

-

外部公開しているWebシステムの詳細な脆弱性の洗い出し → 脆弱性情報サービス

-

セキュリティ対策の有効度合いや被害レベルの評価 → ペネトレーションテスト

ASM(Attack Surface Management)とは?

企業ホームページURLを起点に企業全体を外部から見て、サイバーリスクを可視化するサービスです。

目的 |

インターネット上に公開されているIT資産(例:Webサイト、クラウドサービス、デバイスなど)の把握。 |

メリット |

攻撃者が狙う可能性のある領域の明確化 |

注意事項 |

外部からアクセスできる情報からの判断 |

手法 |

ドメインに紐づく外部公開試算を自動検出 |

脆弱性診断サービスとは

-

Webアプリケーション、ネットワークの脆弱性や設定ミスの洗い出しをするサービスです。

近年では、上記に加え、クラウド環境に対してもニーズが出て来ております。

目的 |

脆弱性を網羅的に発見し、修正すべき箇所を特定すること。 |

メリット |

システムやネットワークの脆弱性情報をぬけもれなく洗い出すことが可能 |

注意事項 |

指定したシステムのみの診断 |

手法 |

ツールによる自動診断や専門家による手動実行 |

対象 |

Web、ネットワーク、クラウド環境 |

検出する脆弱性 |

不要ポートの開放、脆弱なソフトウェア利用、設定不備、WEBアプリの脆弱性など |

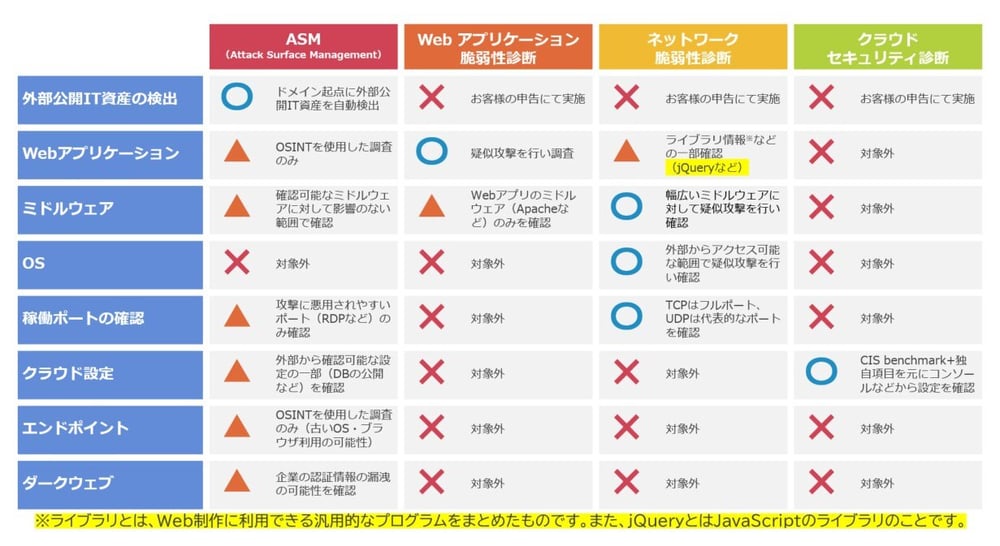

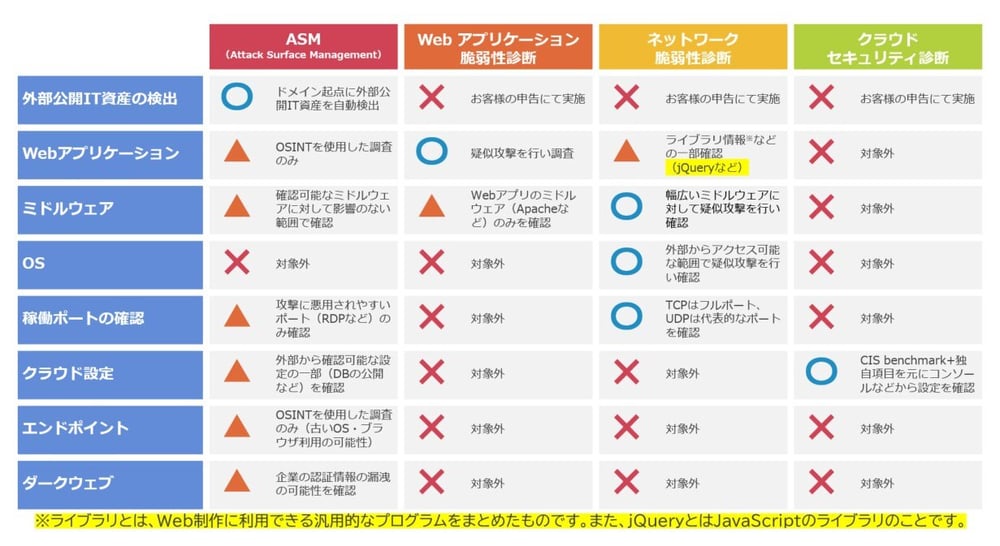

ASMと脆弱性診断サービスについて、対象や用途の違いについて問合せを多くいただきますので、以下に整理しご紹介します。

ASM(Attack Surface Management)と脆弱性診断の違いについて

Panoraysと脆弱性診断の違いについて(詳細内容)

ペネトレーションテストとは

攻撃者視点からの疑似攻撃です。

対策の実効性を評価するとともに、改善提案をご提示しセキュリティ強化を図るサービスです。

まずはASMおよび脆弱性診断サービスを実施し、洗い出されたリスクを改善した後でご提案するサービスとなります。

そのため、今回は詳細な説明を割愛させていただきます。

自動車業界での脆弱性診断サービスの実装が

自工会/部工会サイバーセキュリティガイドラインでは脆弱性診断サービスの対応が以下の通り明記されており、複数社からご相談を頂いております。(※Lv.3 ラベル19、No126-128)

まさにサプライチェーンの影響を大きく受ける業界のため、ガイドラインが定められ数年が経ちますが、多くの企業様で実装フェーズに入っていると考えられます。

ラベル |

目的 |

要求事項 |

№ |

レベル |

達成条件 |

達成基準 |

19パッチやアップデート適用 |

不正アクセスやマルウェア感染のリスクを低減する | 脆弱性を利用した不正アクセスを防止する施策を実施していること | 126 | Lv3 | 社外へ公開しているサーバーについて、本番稼働前および稼働後に※1脆弱性診断を実施し、判明した脆弱性に対して対策を行っている | 【規則】 ・プラットフォームの脆弱性を診断すること ・脆弱性に対する対応の要否判断規則とリードタイムを 決めること ・診断結果と対応結果を保管すること 【対象】 ・社外公開サーバーのOS、ミドルウェア 【診断頻度】 ・本番稼働前:1回以上 ・本番稼働後:2回/年およびシステムの大きな変更時 ・影響の大きな脆弱性が公開された時 |

ラベル |

目的 |

要求事項 |

№ |

レベル |

達成条件 |

達成基準 |

19パッチやアップデート適用 |

不正アクセスやマルウェア感染のリスクを低減する |

脆弱性を利用した不正アクセスを防止する施策を実施していること |

128 |

Lv2 |

インターネットに公開しているWebアプリケーションについて、※2アプリケーション脆弱性診断を実施している |

【規則】・Webアプリケーションの脆弱性を診断すること・脆弱性に対する対応の要否判断規則とリードタイムを

|

※達成条件における※1脆弱性診断・※2アプリケーション脆弱性診断とは何か?

脆弱性診断とは、自社のシステムに対して、設定ミスや不具合などによって不正アクセスや情報漏洩などの脅威が顕在化するリスクが存在しないかを確認することを指します。

-

脆弱性診断

プラットフォームの診断はサーバーのOSやミドルウェアを対象とし、システムに対する疑似攻撃や設定値のチェックによってリスクを洗い出すものです。

加えて、洗い出されたリスクを分析し、その評価結果に応じて対応策をとることが重要です。

また、診断対象のOSにWebアプリケーションを稼働させている場合は、併せて№128のような診断を行うことが一般的です。

-

アプリケーション脆弱性診断

Webアプリケーションを対象とし、システムに対する疑似攻撃や設定値チェック、プログラムの解析によってリスクを洗い出すものです。

加えて、洗い出されたリスクを分析し、その評価結果に応じて対応策をとることが重要です。

また、このアプリケーションが稼働しているプラットフォームについても併せて№126のような診断を行うことが一般的です。

まとめ

DX推進によるサプライチェーンの進化で、企業単位でとどまるのではなく、取引先への影響も考慮し、セキュリティ対策を実施することが求められる時代に入っていると思われます。

他社とどこで、どのようにつながっているのか、外部目線でチェックしたいならASM、特定のシステムを詳細に深堀りしたいなら脆弱性診断サービスをお勧めします。

弊社では、ご要望に応じたご提案が可能ですので、ご興味がございましたら、弊社担当営業までお申し付け下さい。

執筆者

萩川 義則

営業技術本部 MP統括部

IIM入社後一貫してLANSCOPE、LogRevi、Cylanceなどの「内部情報漏洩対策」および「サイバー攻撃対策」の提案に従事。EDR、NDR、SIEM、SOC、インシデントレスポンスサービスもラインナップに加えセキュリティオペレーションも担当。

関連記事

-

#25 IPA 10大脅威 2025「複数の脅威に有効な7つの対策」 ~対策し続けるために弊社ができること~

2025.04.03

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

IPA独立行政法人情報処理推進機構セキュリティセンターより発表された「情報セキュリティ10大脅威 [組織]」をもとに1年を振り返り、「対策し続けるために弊社がお客様にご支援できること」を中心にご説明いたします。

-

#24 サイロ化を防ぎ、効率化を実現する次世代型バックアップ ~BaaS:Backup as a Service~

2025.03.06

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

#バックアップ

#BaaS

企業活動の今回を担う重要な領域であるバックアップ・リストアを効率よく効果的に作り上げ運用していく、次世代型バックアップ「BaaS」について、詳しくご紹介いたします。

-

#23 サプライチェーンの進化により セキュリティ診断サービスがより重要に

2025.02.06

#情報漏洩対策

#セキュリティ

#セキュリティ診断サービス

#ASM

#脆弱性診断サービス

DX推進によるサプライチェーンの進化により、セキュリティ対策をしっかりと実施し、証明することが求められるようになっています。 その中で必要とされるセキュリティ診断サービスについてカテゴリーに分けてご説明いたします。

関連資料