目次

開く

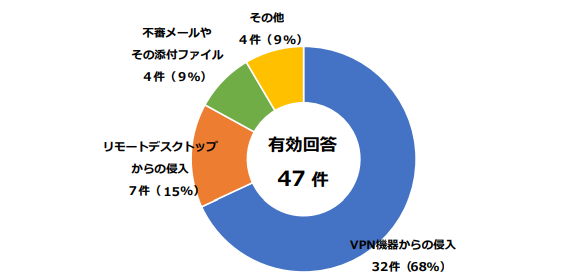

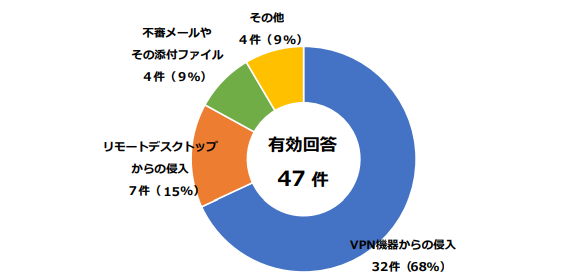

ランサムウェアの感染経路の大半はVPNとリモートデスクトップ接続

警察庁の広報資料「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」では、ランサムウェアの感染経路の大半はVPNとリモートデスクトップ接続と報告されております。

近年は工場におけるランサムウェア被害も増加しておりますが、工場での感染経路もVPN/リモートデスクトップ接続が多いと推察します。

【図表7:感染経路】

※警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」より抜粋

リモートアクセスの必要性

工場においては、以下のようなリモートアクセスに対するニーズが存在すると認識しております。

・人口減少による人材不足でメンテナンス要員確保が困難

・感染症や天災などの不安定要素による、社員の行動制限を実現するための対応策

・熟練者のスキルトランスファーのための、海外・国内工場への出張負荷/工数の削減

しかし、従来手法のVPN形式ではサイバー攻撃のリスクがあるため、どのようにセキュリティを確保するかが課題となっているのではないでしょうか。

リモートアクセス導入に向けた壁

OT環境におけるリモートアクセスの難しさには、以下のようなOT機器特有の仕様やセキュリティ要件があると認識しております。

・OT機器を制御する専用アプリやツールの利用

・OT機器特有の通信方式への対応が必要

・リモート操作のセッションを記録し、未許可利用者・不正操作の監視が必要

現状も多くのリモートアクセスツールがありますが、ほとんどの製品はIT環境での利用を対象としており、OT環境の要件に沿ったソリューションは少ないのが実情です。

工場におけるゼロトラストリモートアクセス要件

OT環境において、セキュア・リモートアクセスプラットフォームを提供しているDispel社が推奨し実装する機能要件を以下の表でご紹介します。

これらの機能は、次世代ゼロトラスト・リモートアクセスを実現するために、産業制御系ガイドライン(例えばNIST CSFやIEC 62443等) の要件に基づいて実装されている機能です。

|

項目 |

対応 |

可視化と 制御の確保 |

標的型攻撃 |

マルウェアと ランサムウェア |

監視と分析 |

備考 |

|

|

○ |

ユーザーとデバイスを識別 アクセス権を付与する役割。 |

||||

|

多要素認証 |

○ |

本人偽装を防止。 |

||||

|

|

○ |

ネットワーク上の全ての デバイスを登録し、リモートアクセスに必要なIPアドレス、ポート、プロトコルを管理。 これにより、ネットワークへの未承認の変更を防止。 |

||||

|

非標準 |

○ |

制御装置ベンダーごとの |

||||

|

アプリ |

|

HMI、PLC、SCADAシステムで できる、完全にカスタマイズ 可能な仮想環境を準備し、 ダイレクト接続を実現。 |

||||

|

ムービング |

|

|

リモートアクセスで利用する |

|||

|

セグメンテーション |

|

セグメント化された ネットワークにより、重要な システムの露出が制限され、 攻撃者による横方向の移動の リスクを軽減。 |

||||

|

エンドポイント |

|

|

一時的な仮想デスクトップを 利用することにより、アクセスする側と、アクセスされる 保護する機能。 |

|||

|

ネットワークと トンネリング |

|

産業制御システムとパブリック インターネットを介した 通信を、不正な第三者による 傍受から保護する手段。 |

||||

|

|

|

セッション記録やシスログを リアルタイムで表示し、異常や脅威検出の調査に利用。 |

||||

|

|

○ |

ネットワークアクティビティを リアルタイムで検出するため、セッション記録、ネットワーク アクティビティログ、 キーストロークログをSIEMや |

||||

|

|

○ |

SOCチームによりセキュリティ |

※Dispel社レポート参照

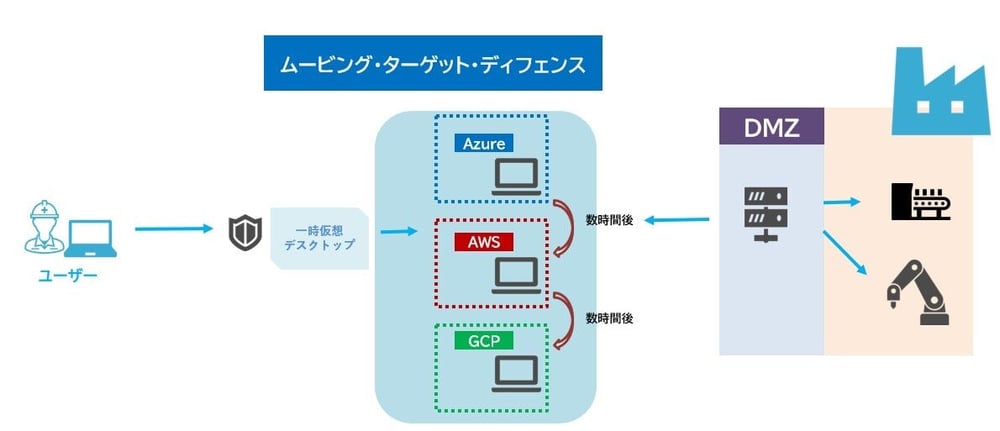

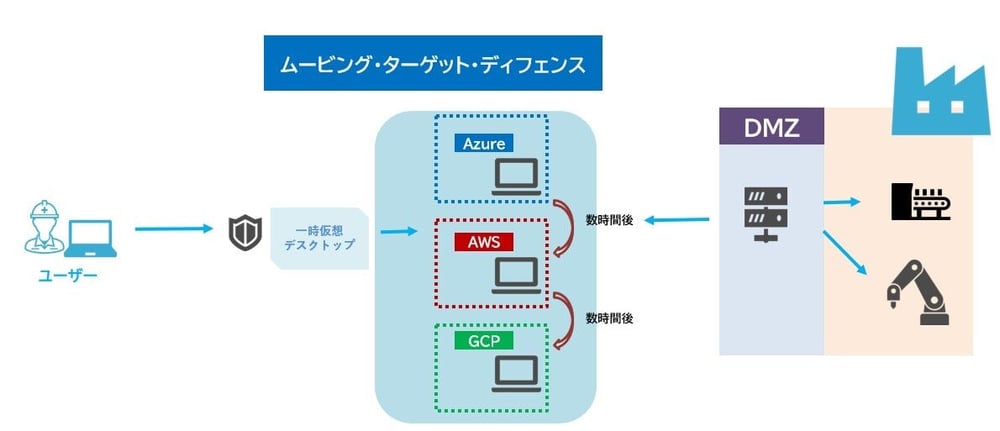

次世代ゼロトラスト防御機能 ~ムービングターゲットディフェンス~

ランサムウェア攻撃の防御策として特に有効なのは、ムービングターゲットディフェンス機能です。

NIST 800-160 v2にも採用された次世代ゼロトラスト防御機能で、パブリックインターネットに接続させる基盤の仮想インフラストラクチャ(IPアドレスも含む)を自動的に変更することで、攻撃対象を特定させない画期的な技術です。

攻撃者が偵察先の情報を収集しても、設定した時間単位で無効化するため、脆弱性の悪用や攻撃ターゲット調査活動を強力に防御することができます。

米軍ではその有用性が評価され、既に採用されている次世代ゼロトラスト技術です。

【イメージ図】

最後に・・・

弊社は3年前からOTセキュリティについて取り組んで参りました。

その中でお客様からリモートアクセスの課題についてご相談されることが多く、次世代ゼロトラスト防御機能ムービング・ターゲット・ディフェンスを実装したセキュア・リモートアクセス・プラットフォームの取り扱いを開始しました。

もし本件にご興味がございましたら、是非担当営業へお声がけ下さい。

皆様のお役に立てる情報提供になれば幸いでございます。

執筆者

萩川 義則

営業技術本部 MP統括部

IIM入社後一貫してLANSCOPE、LogRevi、Cylanceなどの「内部情報漏洩対策」および「サイバー攻撃対策」の提案に従事。EDR、NDR、SIEM、SOC、インシデントレスポンスサービスもラインナップに加えセキュリティオペレーションも担当。

関連記事

-

#24 サイロ化を防ぎ、効率化を実現する次世代型バックアップ ~BaaS:Backup as a Service~

2025.03.06

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

#バックアップ

#BaaS

企業活動の今回を担う重要な領域であるバックアップ・リストアを効率よく効果的に作り上げ運用していく、次世代型バックアップ「BaaS」について、詳しくご紹介いたします。

-

#21 生成AI時代のメール脅威:巧妙化する詐欺メールとその対策

2024.12.05

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

#生成AI

#フィッシングメール

Vade Japan株式会社でセールスエンジニアとして最新のメール脅威に対するセキュリティ提案を行っていらっしゃる筆者に特別寄稿いただき、「ChatGPTとメール脅威」をテーマに、AIを使った脅威メールの実例や、AIセキュリティ、脅威メールへの対策などについて解説いたします。

-

#20 クラウドサービスにおけるバックアップの必要性 ~データを守るためのバックアップ戦略~

2024.11.07

#情報漏洩対策

#SaaS

#セキュリティ

#ランサムウェア対策

#バックアップ

#IaaS

#PaaS

増え続けるランサムウェアの被害の中でも多くを占めるVPNとリモートデスクトップ接続に対して、OT環境でのリモートアクセスの必要性および、その導入の難しさなどをご紹介いたします。

関連資料