目次

開く

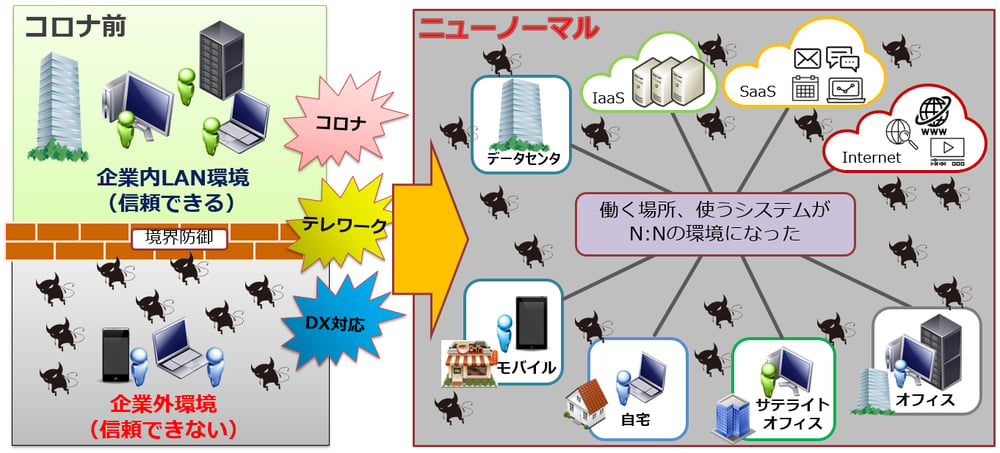

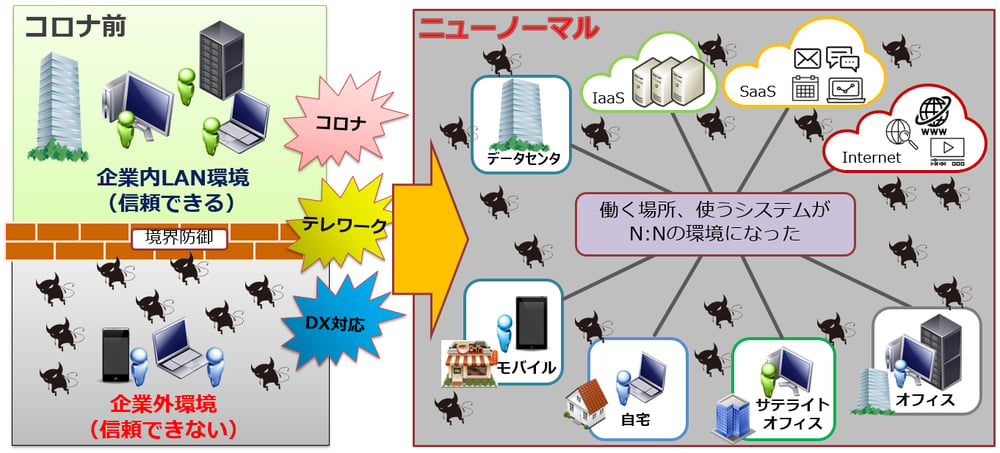

コロナ禍を経て、ユーザーの接続環境は、社内の端末からテレワークの進展により個人の住居に分散し、アプリケーションとデータが存在しているシステムも、クラウドサービスの利用が進み複数拠点から提供される複数のサービスに分散しました。

システムも利用者側とシステム側の所在がN:Nになり、かつその基盤がオープンなインターネットに大きく依存し、従来の「境界防御型」のセキュリティ対策では十分な対応が取れなくなっています。このような環境の変化の中セキュリティモデルとして注目されているのが「ゼロトラスト」です。

ゼロトラストについて

ゼロトラストとは、2010年に米国の調査会社のフォレスター・リサーチが提唱した「無条件に信⽤せず、全てにおいて確認・検証する」という概念です。また、2020年8月にNIST(米国立標準技術研究所)が、このゼロトラストに関する定義と7つの基本原則を「SP 800-207 ゼロトラストアーキテクチャ」にて発表し、時流と相まって欧米を皮切りに急速な実装が進んでいます。

定義

ネットワークが侵害された場合であっても、情報システムやサービスにおいて、各リクエストを正確かつ最小限の権限となるようにアクセス判断する際の不確実性を最小化するために設計された概念とアイデアの集合体のこと。

7つの基本原則

1. データソースとコンピュータサービスは、全てリソースと見なす

2. ネットワークの場所に関係なく、通信はすべて保護される

3. 組織のリソースへのアクセスは、全て個別のセッションごとに許可される

4. リソースへのアクセスは、クライアントID、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的なポリシーによって決定される

5. 組織が保有するデバイスは、すべて正しくセキュリティが保たれているように継続的に監視する

6. リソースへの認証と認可は、アクセスが許可される前に動的かつ厳密に実施される

7. 資産やネットワーク、通信の現状について可能な限り多くの情報を収集し、セキュリティ対策の改善に利用する

このほか、「SP 800-207 ゼロトラストアーキテクチャ」には、組織の形態に合わせたゼロトラストの導入シナリオや、導入事例が紹介されています。

これからゼロトラストを導入するにあたり、効率よく導入するための事例や情報が満載ですので、ご一読されることをお勧めします。また本資料はNISTが無償公開しており、こちらからダウンロードすることができます。

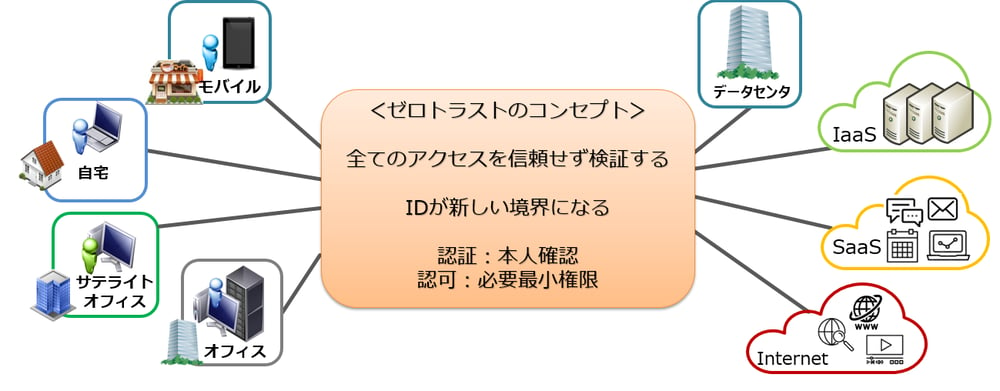

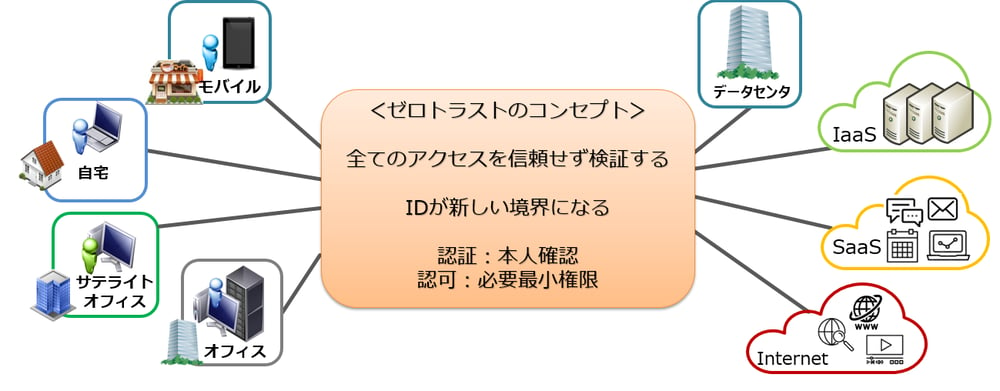

「全てのアクセスを信頼せずに検証する」という、ゼロトラストの考え方に基づけば、そのアクセス要求に対し、必要な証明ができず承認が得られない場合は、アクセスは拒否され、安全が確保されます。また、証明・承認が得られる場合でも、付与されるアクセス権は必要最小限のため、安全が確保されます。

この方式の根底となる最も重要な要素が「ID管理」です。なぜなら、ゼロトラストの概念では、誰がリソースにアクセスしようとしているのか、都度的確に識別し、認証・認可をおこなうことが重要なのですが、ID管理は、すべてのユーザーのID・属性・アクセス権限などを収集・管理・制御し、後続のアプリケーションやデータのアクセスを決定づける認証・認可を行う仕組みだからです。

このID管理が古く洗練されておらず、不適切な場合、例えば退職者のアカウントを悪⽤されて、機密ファイルが閲覧、持ち出しされるなど、重⼤なインシデントに繋がりかねません。

また、昨今は新規ビジネスの取り組み、会社・事業の統廃合など業務スピードが目まぐるしく変わります。

ID管理がおろそかな場合、最適かつ最小のアクセス権を後続のアプリケーションやデータに適合できず、業務遅延を引き起こすリスクが発生します。つまり、ID管理の精緻化・高度化はゼロトラストを推進する一丁目一番地なのです。

ゼロトラストのコンセプト

ID管理の3要素

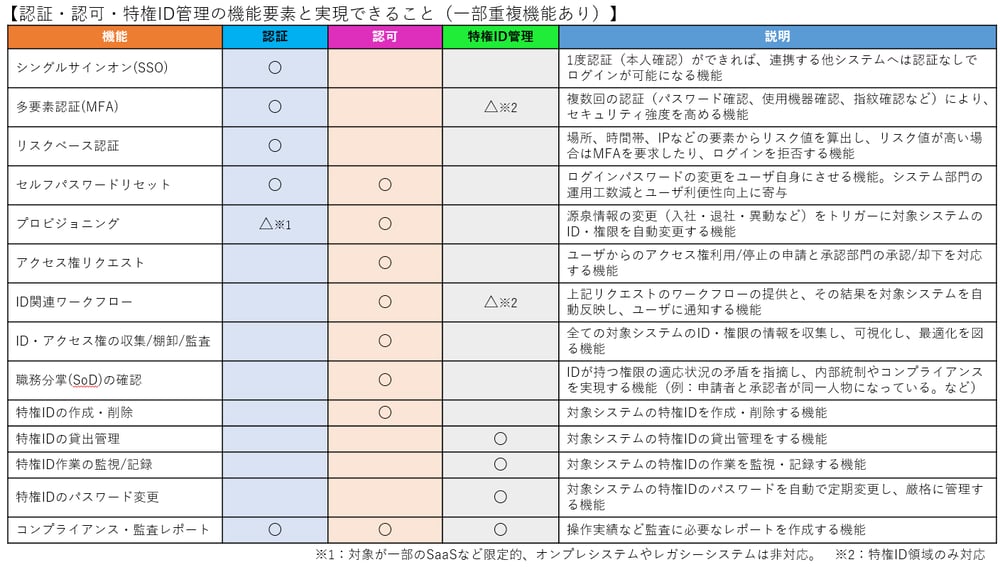

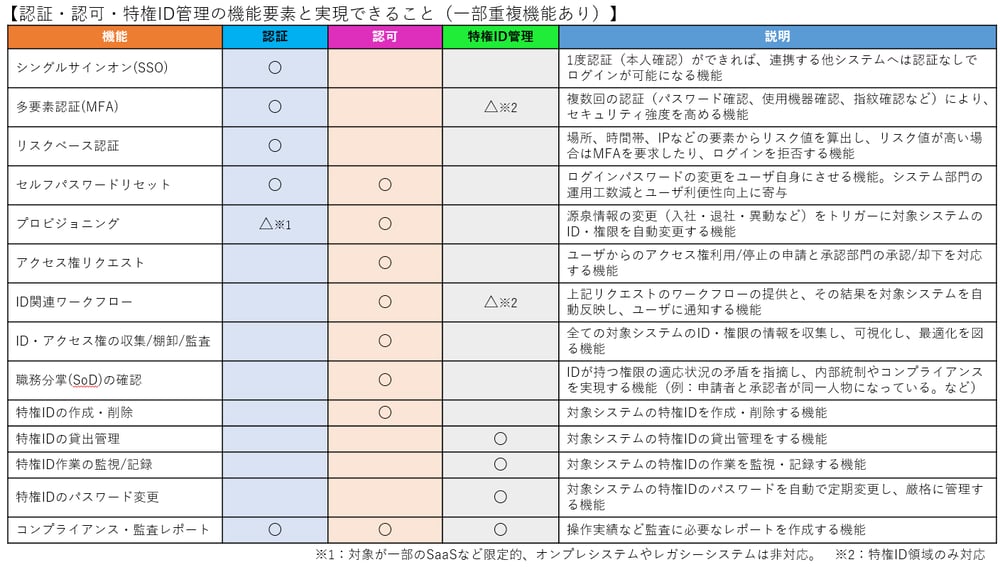

ID管理には大きく3つの要素があります。

以下に概略を記します。どれもゼロトラストを実現する重要な要素です。

|

認証 アクセスを依頼する本人の確認・証明 |

認可 認証された本人に必要権限を付与、維持管理 |

特権ID管理 システムに存在する |

【認証・認可・特権ID管理の機能要素と実現できること(一部重複機能あり)】

今回のレポートでは、働き方の変容やシステム環境の変化により従来型の「境界型防御」ではセキュリティの維持ができないこと、そして、新しいセキュリティモデルとして「ゼロトラスト」をご紹介し、その一丁目一番地としてID管理の重要性をお伝えいたしました。

本レポートが、少しでも皆様に有益な情報をご提供ができたのでしたら非常にうれしく思います。

次号も皆様に役立つい技術や脅威のトレンド、ベストプラクティスやお客様の事例などをお届けしていきます。

どうぞ、今後ともよろしくお願い申し上げます。

コメント一覧

執筆者

田口 学

営業技術本部 MP統括部

IIMお客様担当営業経験後、2010年に現セキュリティー部門に異動。個人情報保護法、JSOX法の対策でセキュリティ・コンプライアンスのソリューション提案を数多く経験。PAM、IAM、IGAなどエンタープライズ企業向けID管理に従事。レジリエンス対策でクラウドバックアップ・BCPも担当。

関連記事

-

#22 IGA(アイデンティティ・ガバナンス管理)とは何か

2025.01.09

#情報漏洩対策

#セキュリティ

#ID管理

「ID管理」領域の重要なコンポーネントである「IGA」についてご紹介いたします。 IGAとは何か?から、IGAが求められる理由、そしてIGAを導入することによる効果などを詳しくご説明いたします。

-

#19 工場内製造装置(OT機器)のゼロトラスト・リモートアクセスの実現!

2024.10.04

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

#ゼロトラスト

#OT機器

#リモートアクセス

増え続けるランサムウェアの被害の中でも多くを占めるVPNとリモートデスクトップ接続に対して、OT環境でのリモートアクセスの必要性および、その導入の難しさなどをご紹介いたします。

-

#18 セキュリティの要「ID管理」

2024.09.05

#情報漏洩対策

#セキュリティ

#ランサムウェア対策

#ゼロトラスト

#ID管理

昨今、ゼロトラストの概念の浸透が進み、本格的な検討・採用が始まっています。 そのゼロトラストの要と言われてる「ID管理」について、「認証」「許可」「特権」の3要素を中心にご説明いたします。

関連資料